-

Productos

- Descubra cómo AVSystem mantiene su negocio conectado:

- Internet de las Cosas

-

Proveedores de Servicios de Comunicación

- Plataforma de Gestión Unificada | ACS Controlador escalable TR-069 ACS y TR-369 para gestión automatizada de CPE

- Plataforma de Garantía de Servicios de Banda Ancha Monitoreo proactivo de la red de acceso

- Servidor DHCP Gestión sencilla de IP para redes complejas

- Plataforma de gestión de la experiencia del cliente Monitoreo del rendimiento de la capa de acceso y experiencia de Wi-Fi en el hogar

- Fibra hasta el hogar (FTTH) Servicios FTTH fiables y eficientes

- Marketing WiFi

- Asociaciones

- Blog

- Empresa

- Aprender

- Carreras

- Contacto

- Iniciar sesión

-

Productos

- Productos

-

Internet de las Cosas

-

Proveedores de Servicios de Comunicación

- Plataforma de Gestión Unificada | ACS Controlador escalable TR-069 ACS y TR-369 para gestión automatizada de CPE

- Plataforma de Garantía de Servicios de Banda Ancha Monitoreo proactivo de la red de acceso

- Servidor DHCP Gestión sencilla de IP para redes complejas

- Plataforma de gestión de la experiencia del cliente Monitoreo del rendimiento de la capa de acceso y experiencia de Wi-Fi en el hogar

- Fibra hasta el hogar (FTTH) Servicios FTTH fiables y eficientes

-

Marketing WiFi

- Asociaciones

- Blog

-

Empresa

- Empresa

- Sobre nosotros

- Clientes y Socios

- Noticias

- Aprender

- Carreras

- Contacto

- Iniciar sesión

Curso intensivo de

TR-069 (CWMP)

Más información sobre la tecnología TR-069

Plataforma de gestión unificada | ACS

TR-069 (también conocido como CWMP o CPE WAN Management Protocol) es un protocolo de Internet basado en XML/SOAP. Permite configurar dispositivos de red de forma remota y segura.

¿Para qué está diseñado TR-069?

TR-069 permite la configuración remota y segura de dispositivos de red denominados equipos en las instalaciones del cliente (CPE). La configuración la gestiona un servidor central denominado servidor de autoconfiguración (ACS).

- Servidor de autoconfiguración ACS: software que gestiona los dispositivos de forma remota. Hay dos productos de AVSystem que funcionan como ACS: UMP y Cloud ACS.

- CPE Customer Premises Equipment - cualquier equipo utilizado por los clientes que puede ser gestionado por el ACS (decodificadores, teléfonos VoIP, pero también módems, routers, pasarelas, etc.). El CPE suele denominarse dispositivo.

¿Cómo conectar un dispositivo al ACS?

Una conexión adecuada entre un dispositivo y el ACS requiere que se configuren algunos parámetros en el dispositivo:

- URL del ACS: dirección de Internet del ACS, accesible desde el dispositivo.

- Intervalo de información periódica: define una frecuencia de comunicación con el ACS.

- Nombre de usuario y contraseña: los datos de verificación son opcionales. Depende de los requisitos del ACS y del nivel de seguridad previsto.

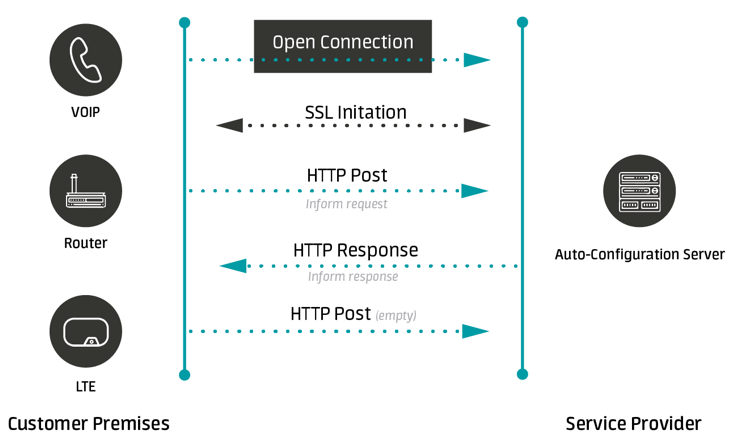

¿Cómo es la comunicación entre el dispositivo y el ACS?

La conexión entre el dispositivo y el ACS no es permanente. El dispositivo establece la conexión con la ACS sólo en determinados momentos. Suele durar varios segundos, lo justo para intercambiar todos los mensajes necesarios entre el CPE y el ACS. Este breve intercambio de mensajes se denomina sesión de aprovisionamiento.La sesión de aprovisionamiento se divide en varias fases:

- Inicialización de la sesión:

La sesión siempre es inicializada por el dispositivo que se conecta a la ACS. - Autenticación:

El ACS debe verificar un nombre de usuario y una contraseña proporcionados por el dispositivo para continuar la sesión. Por defecto, la contraseña no se envía públicamente porque se utiliza el método HTTP Digest. Se puede conseguir una seguridad adicional de la autenticación utilizando el protocolo HTTPS con verificación mutua de certificados. - Identificación de dispositivos:

Los dispositivos se identifican en base a la información enviada durante la inicialización de la sesión de aprovisionamiento. A saber, el número de serie de un dispositivo y el identificador único del fabricante, que juntos constituyen un identificador principal del dispositivo en el ACS. La dirección MAC no se utiliza como identificador, pero el ACS la guarda para facilitar la posterior localización del dispositivo en la interfaz gráfica de usuario del ACS. - Ejecución de tareas en el dispositivo:

Cuando se identifica el dispositivo y finaliza su parte de comunicación, comienza una fase clave de la sesión: el ACS ordena diversas tareas en el dispositivo. Estas pueden incluir leer o guardar parámetros, realizar diagnósticos, reiniciar u ordenar transferencias de archivos. - Cierre de la sesión:

Cuando se han ordenado todas las tareas previstas, el dispositivo cierra la sesión. Cualquier otra tarea requiere la inicialización de una nueva sesión.

Plataforma de gestión unificada

Gestión de dispositivos multiprotocolo de última generación para telecomunicaciones

¿Cuándo inicia el dispositivo una sesión con el ACS?

El dispositivo se pone en contacto con el ACS en las siguientes situaciones:

- Se guarda o cambia la URL del ACS en el dispositivo o se restablecen los ajustes de fábrica del dispositivo (el dispositivo lo comunica como BOOTSTRAP).

- Va a comenzar una nueva visita periódica según el valor establecido en Intervalo de información periódica (el dispositivo lo comunica como PERIÓDICO).

- El dispositivo responde a la solicitud de conexión inmediata del ACS (el dispositivo lo comunica como SOLICITUD DE CONEXIÓN).

- Cambia el valor de un parámetro para el que está habilitada la notificación activa (el dispositivo lo comunica como CAMBIO DE VALOR).

- El dispositivo se reinicia o se vuelve a conectar a la fuente de alimentación (el dispositivo lo comunica como BOOT).

- Durante una de las sesiones anteriores, el ACS ordenó al dispositivo que iniciara el contacto con el comando ScheduleInform (el dispositivo lo comunica como PROGRAMADO).

- El dispositivo desea informar de la ejecución de métodos de descarga o carga previamente ordenados (el dispositivo lo comunica como TRANSFERENCIA FINALIZADA).

- El dispositivo desea confirmar un diagnóstico previamente ordenado (el dispositivo lo comunica como DIAGNÓSTICO COMPLETO).

El fabricante del dispositivo puede añadir eventos personalizados que también harán que el dispositivo se conecte al ACS. Cabe señalar que el dispositivo puede enumerar varios motivos de inicialización de sesión al mismo tiempo.

ACS en la nube

Gestión de dispositivos basada en la nube a través de TR-069 y TR-369

¿Por qué debo conocer los motivos de la inicialización de la sesión?

Saber por qué el dispositivo se conecta al sistema es útil al menos por dos razones:

- Puede ordenar al dispositivo que realice diversas tareas en función de un contexto concreto, por ejemplo, cuando el dispositivo se conecta por primera vez.

- Puede analizar los motivos de las últimas visitas y descubrir anomalías en las actividades del dispositivo.

¿Puede el ACS iniciar una sesión con el dispositivo?

No, no puede. La sesión sólo puede iniciarla el dispositivo. Sin embargo, el ACS puede enviar una solicitud para establecer la conexión, es decir, la Solicitud de Conexión, que hace que el dispositivo se ponga en contacto con el ACS si está correctamente implementada. La Solicitud de Conexión se utiliza cuando los cambios en la configuración requieren ser desplegados inmediatamente. En lugar de esperar a que el dispositivo se conecte, el ACS puede informar con antelación al dispositivo de la necesidad de conectarse al servidor e introducir los cambios cuando se produzcan.

¿Es seguro TR-069?

Sí, lo es. TR-069 ofrece varios mecanismos que garantizan una seguridad sólida

Autenticación

- La autenticación del dispositivo utiliza nombre de usuario y contraseña (por defecto HTTP Digest para que la contraseña no se envíe públicamente).

- Se pueden utilizar certificados SSL/TLS para verificar mutuamente las identidades de ACS y del dispositivo.

Comunicación

- La autenticación de dispositivos utiliza nombre de usuario y contraseña (por defecto HTTP Digest para que la contraseña no se envíe públicamente).

Otros

- Una configuración estricta y adecuada del cortafuegos del dispositivo puede mejorar la seguridad (el rango de direcciones IP que realizan solicitudes de conexión debe limitarse a un grupo seguro).

¿Cuáles son las ventajas de gestionar los dispositivos mediante TR-069?

- Ofrece un mayor control sobre la configuración de los dispositivos en comparación con la gestión mediante archivos de configuración.

- Reduce el tiempo necesario para instalar los dispositivos en las instalaciones del cliente gracias al envío automático de la configuración inicial.

- Reduce el número de visitas de ingenieros gracias a la posibilidad de realizar operaciones cruciales a distancia. Esto incluye el cambio de configuración, el apagado y encendido de servicios y la realización de diagnósticos.

- Facilita las tareas de mantenimiento, como la actualización del firmware de un dispositivo y la realización de copias de seguridad de su configuración. Además, estas operaciones de larga duración pueden programarse para que se realicen fuera de las horas punta.

- Reduce los fallos gracias a los ajustes de optimización de la red para los dispositivos, por ejemplo estableciendo los mejores canales WiFi.

- Automatiza el control del estado de la red mediante la monitorización.

- Recopila datos que pueden utilizarse en análisis de negocio, por ejemplo, detectando usuarios activos a los que se pueden hacer ofertas adicionales.